Comment sécuriser et protéger vos données dans le Cloud ?

Découvrez les meilleures pratiques pour protéger vos données dans le Cloud. Et comment UBIKA répond aux différents défis liés au Cloud.

Qu’est-ce que la sécurité du Cloud ?

La sécurité du cloud fait référence aux politiques de sécurité cloud, aux contrôles et vérifications de la sécurité. Mais aussi, elle fait référence à d’autres solutions qui protègent les données, les applications, les API et l’ensemble de votre infrastructure cloud contre les risques liés à des failles de sécurité.

Cloud et failles de sécurité

Le cloud computing connaît une popularité croissante et une adoption massive. On assiste à ce phénomène en raison de ses nombreux avantages tels que l’évolutivité (scalabilité), le coût abordable, etc… Cependant, il existe de nombreuses menaces potentielles qui peuvent survenir en raison du Cloud.

Attaques DDoS

Les attaques DDoS volumétriques continuent d’être très répandues. On assiste à une augmentation de la taille des attaques et le niveau de sophistication des attaquants. Cela se produit lorsque les attaquants envoient un flux important de trafic malveillant à une application ou une API. Ils submergent complètement ses capacités de bande passante et bloquent ainsi les services essentiels pour ses utilisateurs. Cela a un impact énorme sur les résultats de l’entreprise. Vous avez donc besoin d’un système de détection DDoS avancé et d’une technologie de protection afin de réduire l’impact de ces attaques sur votre réseau, vos actifs numériques, votre entreprise et vos clients.

Attaques de la couche applicative

Les attaques de la couche applicative peuvent également causer beaucoup de dégâts. Comme leur nom l’indique, les attaques de trafic visent la couche applicative ou la couche 7 du modèle d’interconnexion des systèmes ouverts (OSI). Ils prennent en charge votre environnement cloud et immittent le comportement des utilisateurs. Les applications visées peuvent être celles que vous avez déployées dans le cloud ou des applications fournies par un fournisseur tiers. Par conséquent, le trafic semble légitime et il devient difficile à détecter. Lorsqu’elles sont combinées, les attaques DDoS et les attaques de la couche applicative peuvent compromettre l’ensemble de votre infrastructure. Vous avez besoin d’un fournisseur cloud doté d’un solide système de détection des attaques DDoS pour vous aider à atténuer ces risques de sécurité.

Comment sécuriser et protéger le Cloud?

Sécurité des clouds privés, publics et hybrides

Même si les cloud publics offrent plus de flexibilité, de nombreuses entreprises préfèrent un environnement cloud privé par rapport aux cloud publics ou à une infrastructure en cloud hybride. Cependant, le cloud privé comporte ses propres risques. Par exemple, un attaquant pourrait exploiter une vulnérabilité, accéder à l’hyperviseur, au système global et attaquer les machines virtuelles voisines installées sur le serveur hôte. Les personnes disposant d’un cloud public sont également exposées aux mêmes vulnérabilités dans leur infrastructure. Cependant, Amazon, Microsoft ou Google offrent une réponse plus rapide pour atténuer ces risques et sont mieux équipés pour assurer la sécurité informatique de vos hyperviseurs.

Brèches de sécurité et sécurisation des données dans le cloud

Les utilisateurs doivent se connecter pour accéder aux ressources se trouvant dans le cloud. Pour cela, l’utilisateur doit s’authentifier et être autorisé. Un attaquant pourrait manipuler les détails de l’inscription. Il obtiendrai ainsi un accès indésirable à l’infrastructure cloud. Vous devez vous assurer que votre système ne tombe pas entre de mauvaises mains. Afin d’éviter de tels problèmes, en matière de sécurité, vous devez mettre en place de bonnes pratiques de sécurité comme un système de gestion des identités et des accès (IAM). En effet, il offre des fonctionnalités telles que l’authentification unique sur le web (Web SSO). Cependant, un IAM mal configuré peut conduire un utilisateur non autorisé (utilisateur malintentionné ou mauvaise configuration) à instancier des ressources interdites. Cela pourrait en outre entraîner des coûts d’infrastructure accidentels et des cas de fraude, à cause de brèches, dans toute l’infrastructure.

La gestion des rôles est sujette à des erreurs, à de nouvelles surfaces d’attaque et peut faire perdre du temps. C’est pourquoi un IAM est important lorsque vous configurez vos applications, afin de donner aux utilisateurs des droits précis pour accéder uniquement à ce dont ils ont réellement besoin (parties du réseau, emplacement de stockage, etc.). Cette approche pourrait être encore améliorée en définissant certaines règles basées sur ces rôles.

Les incidents imprévus

Il est recommandé en matière de sécurité de disposer d’applications Serverless (sans serveur) pour automatiser les tâches répétitives et améliorer la productivité globale. Il permet d’écrire du code et de l’exécuter automatiquement, sans avoir à se soucier de la gestion des machines ou des conteneurs virtuels, de la scalabilité, etc. Par exemple, AWS héberge le code des développeurs, crée les machines virtuelles et les met à l’échelle (terme anglais : scale) automatiquement, afin de ne pas avoir à gérer toute l’infrastructure et de vous concentrer sur vos autres priorités business. Il s’agit véritablement du cloud de nouvelle génération. Toutefois, il peut être coûteux d’exploiter des applications avec une architecture sans serveur.

Supposons qu’un client souhaite télécharger sa photo de profil sur votre site web. Une fois l’image téléchargée, la routine Serverless la redimensionne automatiquement. Dans un tel scénario, au lieu d’une attaque DDoS classique, l’attaquant a tendance à créer des centaines de faux comptes, en modifiant la photo de profil de chaque compte, plusieurs fois par seconde. Si cela vous coûte au moins quelques centimes pour chaque exécution, vous pouvez alors vous rendre compte de la rapidité avec laquelle les coûts totaux augmenteraient. Pour donner une idée, si vous payez 100 euros par mois pour le trafic classique et que l’attaque vous coûte 100 euros, les coûts totaux pourraient atteindre 10 000 euros par mois.

Conformité ne signifie pas sécurité du Cloud

Il existe des exigences strictes en matière de conformité réglementaires sur les données. Et cela doit être pris en compte par les fournisseurs de services cloud. Comme le cloud computing s’adresse à de nombreux secteurs, il est important de mettre en place des programmes de conformité. Ou encore, des pratiques de sécurité, afin de faire face aux divers risques de sécurité qu’il impose aux consommateurs. Les fournisseurs de cloud computing doivent respecter les normes de protection fixées par l’HIPAA. Mais aussi la réglementation général sur la protection des données personnelles (RGPD) et la norme PCI DSS (Payment Card Industry) afin de fournir aux clients la protection qu’ils méritent.

Le respect du RGPD, conformément à l’arrêt Schrems II, est nécessaire pour éviter des pénalités élevées. Ces peines sont équivalentes à 4 % du chiffre d’affaires global de l’entreprise. Il est conseillé de faire appel à un fournisseur de services cloud basé dans l’UE, et non concerné par les lois étrangères. Et ce, afin de garantir la protection de vos données dans le cloud. En effet, vous serez seul responsable de cette décision. Toutefois, les agresseurs peuvent également avoir un impact négatif sur les programmes de conformité. Le besoin de pratiques et de normes de sécurité dans la gestion de la sécurité dans le cloud ne cesse de croître.

Solutions pour sécuriser les applications hébergées dans le cloud

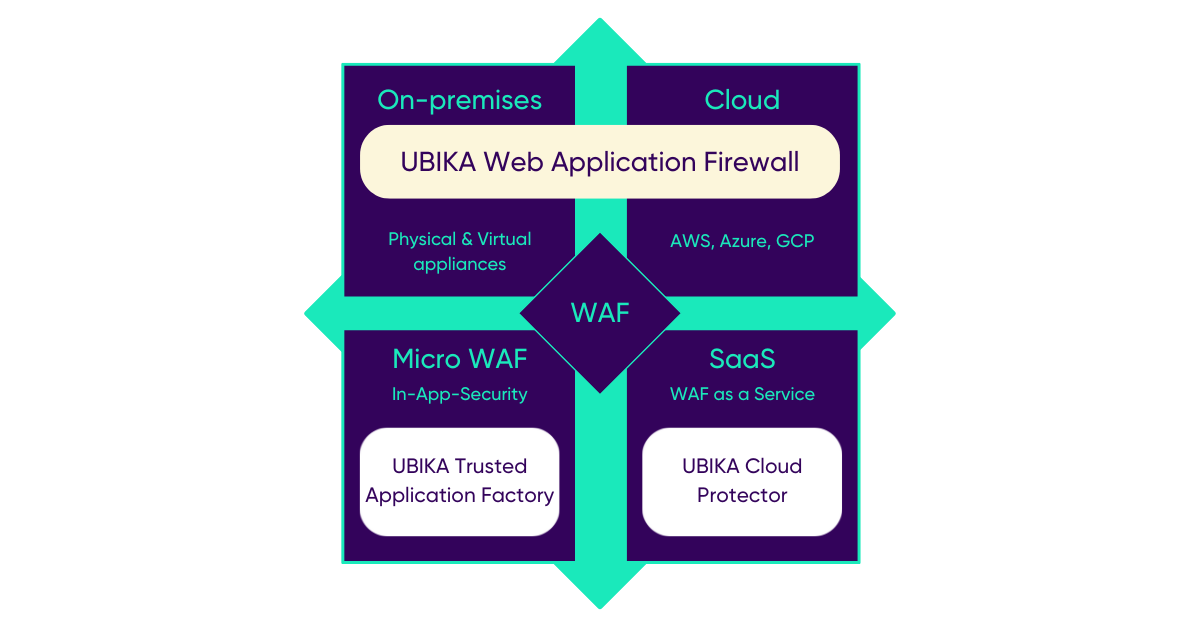

UBIKA répond aux différents défis liés à la sécurité spécifique du cloud. Voici quelques avantages supplémentaires.

UBIKA WAAP Gateway (on-premises/sur site)

- Il permet une gestion centralisée des journaux (logs) et des rapports directement dans une plateforme SaaS – idéal pour les entreprises qui préfèrent une gestion sur site pour des raisons de conformité ou de sécurité

- Applications web et contrôles de sécurité des API basés sur le reverse proxy

- Conception graphique des politiques de sécurité et gestion du trafic entrant et sortant

- Optimisation du coût total de possession (TCO) dans les phases de build et run ainsi que orienté DevOps

- Approche adaptative basée sur l’analyse comportementale et la réputation IP

- Surveillance avancée de la sécurité, des performances et de la charge de travail web

UBIKA WAAP Cloud (hébergé dans le cloud)

Notre WAF peut également être déployé dans les marketplace cloud. Il est très facile à mettre en place et à instancier et présente tous les avantages de la version on-premises.

UBIKA Cloud Protector (WAF-as-a-Service)

Il est idéal pour les entreprises qui veulent s’appuyer entièrement sur le déploiement Software-as-a-Service dans le cloud afin d’être aussi flexible que possible. Contrairement à la version hébergée dans le cloud, vous n’avez pas à gérer les mises à jour logicielles pour celle-ci.

- Les moteurs de sécurité d’UBIKA WAAP sont intégrés dans un WAF-as-a-Service

- Meilleur équilibre entre sécurité de haut niveau et facilité d’utilisation grâce à des politiques prédéfinies

- Haute disponibilité et performance des applications

- Abonnement basé sur l’utilisation avec un service géré par le vendeur

- Une solution européenne digne de confiance et souveraine